OpenVPN & PFSense – Part. 2 : L'authentification LDAP

Bonjour à tous, pour continuer l'article sur OpenVPN & PFSense qui traite la partie Haute Disponibilité, nous allons maintenant parler de l'authentification LDAP.

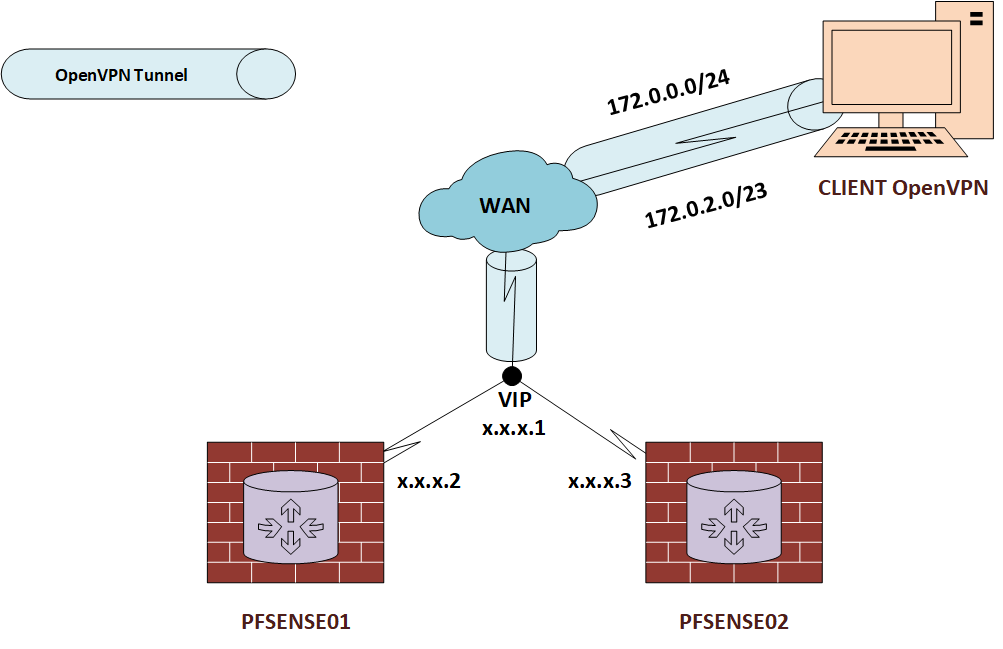

Nous gardons bien évidement la même architecture à savoir :

Qu'est-ce que LDAP ?

LDAP (Lightweight Directory Access Protocol) est un protocole utilisant l'annuaire qui regroupe toutes les informations nécessaires de l'entreprise.

Il est beaucoup utilisé dans les entreprises pour permettre l'accès et la communication des employés aux services de l'entreprise.

Nous allons utiliser « Active Directory » qui s'appuie sur le protocole LDAP et qui est propriétaire Microsoft.

La connaissance des attribues liés à l'Active Directory est nécessaire, en voici un exemple :

Afin de simplifier l’authentification, nous allons donc utiliser l’authentification de l’Active Directory afin de connecter les utilisateurs au VPN.

Configuration

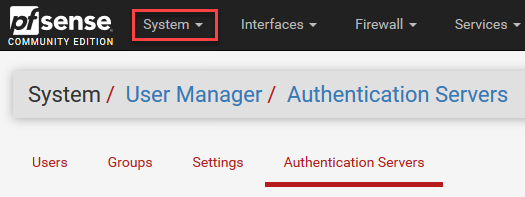

Il faut tout d'abord ajouter un serveur d'authentification en se rendant dans « System » -> « User Manager » -> « Authentification Server » :

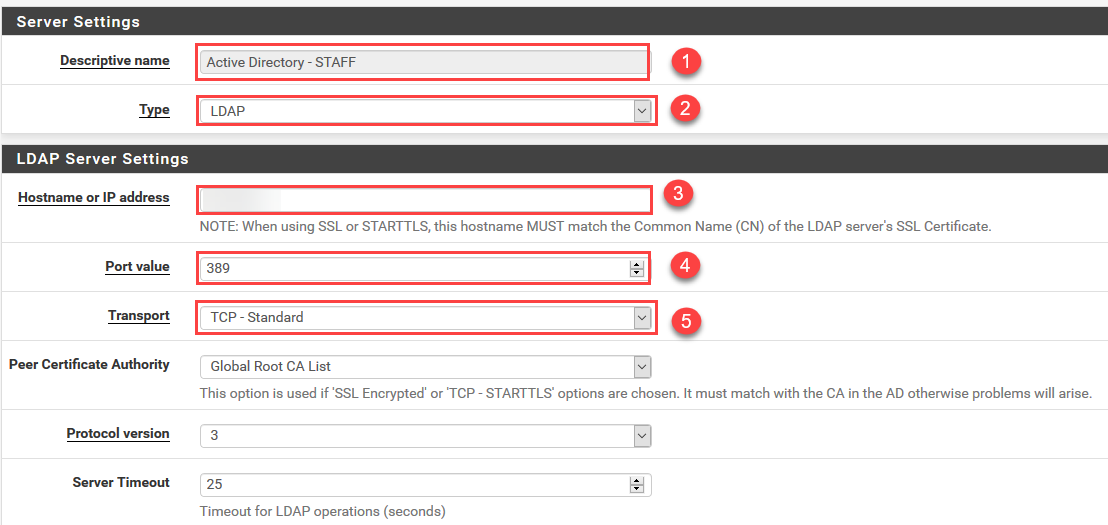

Puis, il faut compléter les champs suivants :

- Choisir un nom explicite de votre serveur d'authentification. Dans notre cas nous indiquons « STAFF » car il authentifiera les utilisateurs présent dans l'OU « STAFF »

- Le protocole choisie est donc LDAP.

- Entrer l'adresse IP (ou le nom de domaine du serveur s'il vous avez de la résolution DNS)

- Laisser par défaut le port du protocole LDAP, à savoir 389. Si vous utilisez du LDAPS choisissez le port 636 et ajouter la CA de l'AD

- Laissez par défaut le transport TCP

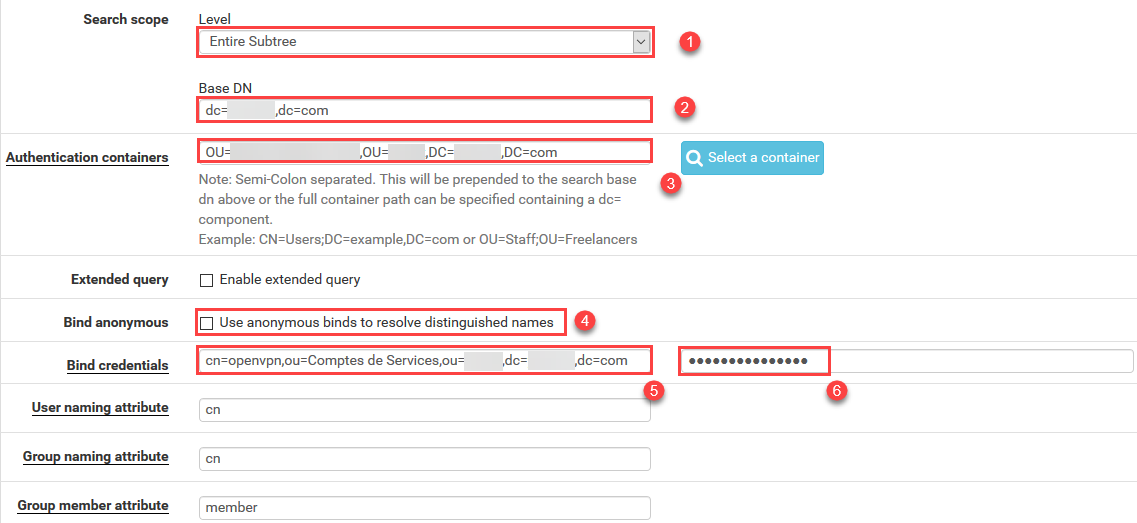

- Veuillez choisir « Entire Subtree » pour rechercher dans toute l'organisation de votre AD

- Renseigner la base de votre AD (les DN) : DN=lab,DN.dom par exemple

- Soit vous renseigner le chemin complet de l'OU pour cibler les utilisateurs qui auront le droit de s'authentifier, soit vous renseigner l'utilisateur (étape 4, 5, 6) ayant le droit de requêter dans l'AD et vous choisissez « Select a Container ».

- Décocher la case Bind Anonymous car l'Active Directory est par défaut « non requêtable » sans être préalablement authentifié

- Renseigner l’utilisateur ayant droit de requêter dans l'AD

- Saisir le mot de passe de l’utilisateur précédemment renseigner

Votre authentification via Active Directory est désormais fonctionnelle.

Pour tester votre configuration, vous pouvez utiliser l'outils prévu à cet effet sur Pfsense :

Nous pouvons voir que l'authentification a réussi car nous avons un message en vert « User fabio.pace authentificated successfully. This user is a member of groups. »

Je vous remercie pour votre lecture, et j'espère que l'article vous aura plu.

Vous pouvez continuer en lisant la 3ème partie : les certificats sur PFSense pour un serveur OpenVPN.

A bientôt.

Fabio Pace.